Enterprise Cybersecurity: Investigating and Detecting Ransomware

Infections Using Digital Forensic Techniques

Jason E Thomas

Abstract

Mentre il mondo continua a crescere e ad abbracciare la tecnologia, il ransomware è un problema crescente. Quando il ransomware crittografa i sistemi di archiviazione, i sistemi si arrestano, la produttività si arresta e seriamente a lungo termine avviene il danno. Poiché si tratta di un problema noto, molte aziende hanno sviluppato funzionalità per affrontare i problemi di ransomware nelle principali tecnologie di sicurezza come i sistemi di protezione dalle intrusioni. Molte aziende, soprattutto quelle più piccole, potrebbero non avere accesso a queste tecnologie o forse l’integrazione di queste tecnologie potrebbe non essere ancora possibile a causa di circostanze variabili. Indipendentemente da ciò, il ransomware deve comunque essere affrontato come i criminali informatici in realtà prendono di mira un ambiente debole e non protetto. Anche senza strumenti che automatizzino e aggreghino le capacità di sicurezza, gli amministratori di sistema possono utilizzare utilità di sistema, applicazioni e strumenti digitali, tecniche forensi per rilevare ransomware e difendere i loro ambienti. Questo documento esplora la letteratura relativa agli attacchi ransomware, discute le questioni attuali su come il ransomware potrebbe essere affrontato e presenta raccomandazioni per rilevare e indagare sull’infezione da ransomware.

Wi-Fi Hacking 101: come hackerare WPA2 e difendersi da questi attacchi

In questo articolo imparerai una procedura di hacking Wi-Fi di base utilizzando tali competenze.

Imparerai cose come:

- Monitorare le reti Wi-Fi intorno a te

- Eseguire un attacco DOS

- Proteggiti dagli attacchi Wi-Fi

Disclaimer: Questo articolo è a solo scopo didattico (e, naturalmente, per un po’ di divertimento). Non usare mai, in nessuna circostanza, condizione o sotto l’influenza di amici poco accorti, i trucchi che impari qui su organizzazioni, individui o sul tuo vicino probabilmente fastidioso. Commetteresti un reato e verresti multato, mandato in prigione o semplicemente metteresti in imbarazzo i tuoi genitori.

E ora che abbiamo fatto questa bella introduzione, procediamo.🙃

Di cosa parleremo:

Ecco una panoramica di base del contenuto di questo tutorial:

- Introduzione

- Che cos’è un pacchetto?

- Come violare WPA2

- Prerequisiti

- Come mettere la scheda di rete in modalità monitor

- Come cercare il bersaglio

- Come catturare i pacchetti di handshake

- Come eseguire un attacco DOS

- Come ottenere la password (si spera)

- Mitigazioni contro gli attacchi WiFi

- Conclusione

Introduzione

Un router ¦ Credito: Unsplash.com

Un router ¦ Credito: Unsplash.com

La tecnologia Wireless Fidelity (Wi-Fi) è una tecnologia comune che molti di noi utilizzano quotidianamente. Che si tratti di scuola, casa o semplicemente di una maratona di Netflix, è sempre più raro vedere qualcuno svolgere attività online senza di essa.

Ma hai mai provato a hackerare il Wi-Fi? 🤔 (Sono sicuro che sei stato tentato 😏).

Per hackerare qualcosa, è necessario sapere come funziona. Questo significa che è necessario innanzitutto comprendere il funzionamento della tecnologia. Quindi partiamo dalle basi: il pacchetto.

Che cos’è un pacchetto?

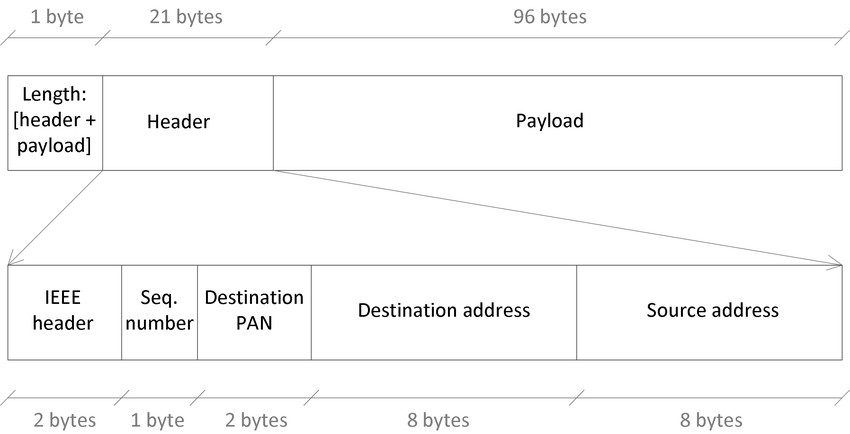

Un pacchetto base. Credito: ResearchGate.com

Un pacchetto base. Credito: ResearchGate.com

Un pacchetto è l’unità di base/blocco costitutivo dei dati in una rete di computer. Quando i dati vengono trasferiti da un computer a un altro, vengono scomposti e inviati in pacchetti.

Pensa ai pacchetti come ai mattoncini Lego. Tu (il computer) ricevi il set completo (i dati completi) in pezzi (pacchetti) dal venditore (un altro computer). Quindi assemblerai i blocchi per costruire la figura in base alle istruzioni fornite, in modo da poterla utilizzare (o, in questo caso, affinché i dati completi abbiano senso).

Un pacchetto, noto anche come datagramma, è composto da due parti fondamentali:

- Un’intestazione

- Il carico utile/dati

L’intestazione contiene informazioni sul pacchetto. Questo aiuta la rete e il computer ricevente a sapere cosa farne, come gli indirizzi IP di origine e di destinazione.

Il payload è il contenuto principale del pacchetto. Vale anche la pena ricordare che i pacchetti possono essere crittografati in modo che i dati non possano essere letti da un aggressore.

In una rete, i pacchetti sono un requisito per la commutazione di pacchetto. La commutazione di pacchetto significa scomporre i dati in pacchetti e inviarli a vari computer utilizzando percorsi diversi. Una volta ricevuti, i computer possono quindi assemblare questi pacchetti per dar loro un senso. Internet è la più grande rete di commutazione di pacchetto conosciuta al mondo.

Vediamo ora come possiamo applicare queste conoscenze alle reti wireless.

Come violare WPA2

Un mucchio di codice casuale. Credito: Unsplash.com

Un mucchio di codice casuale. Credito: Unsplash.com

Il Wi-Fi può utilizzare diversi protocolli per garantire una connessione Internet sicura. Dal meno al più sicuro, ecco i seguenti:

- Aprire

- WEP (Wired Equivalent Privacy)

- WPA2 (Wi-Fi Protected Access 2)

- WPA3 (Wi-Fi Protected Access 3)

Una rete aperta è più o meno come suggerisce il nome: aperta. Non ha password e praticamente chiunque può connettersi.

WEP è un protocollo vecchio, raramente utilizzato e, come i suoi successori, richiede una password.

WPA2 è il protocollo più utilizzato al mondo. WPA3 è il protocollo più recente e sicuro finora conosciuto. Tuttavia, è raramente utilizzato e disponibile solo sui dispositivi più recenti.

Prerequisiti

Il Wi-Fi funziona inviando costantemente pacchetti di dati al tuo dispositivo autenticato. Per hackerarlo, avrai bisogno di:

- Una macchina Linux (preferibilmente Kali Linux)

- Un adattatore wireless

Per installare Kali da zero, puoi seguire questo tutorial .

Se non l’hai già fatto, dovrai installare sul tuo computer uno strumento chiamato Aircrack-ng. Per installarlo, digita il comando qui sotto.

sudo apt install aircrack-ng

Come mettere la scheda di rete in modalità monitor

Per prima cosa, bisogna ottenere informazioni sull’obiettivo. Questo è ciò che gli hacker chiamano “ricognizione”.

Per farlo, è necessario prima modificare la scheda wireless dalla modalità “gestita” alla modalità “monitor”. Questo la trasformerà da semplice scheda di rete a lettore di rete wireless.

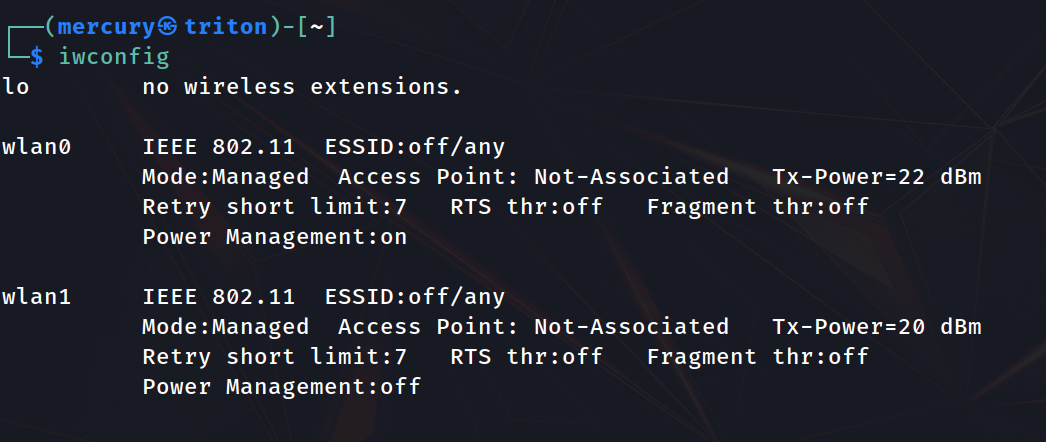

Per prima cosa devi scoprire il nome della tua scheda wireless. Collega l’adattatore ed esegui il iwconfigcomando per scoprirlo. Di solito è l’ultimo della lista.

iwconfig. Credito: Daniel Iwugo

iwconfig. Credito: Daniel Iwugo

Come puoi vedere, il mio è wlan1Ora esegui i seguenti comandi:

sudo airmon-ng check rfkillsudo

airmon-ng start <network interface>

sudoindica la necessità dei privilegi di root, check rfkillarresta i processi che potrebbero impedire alla scheda di entrare in modalità monitor e startindica ad airmon-ng su quale scheda di rete eseguire. Sostituisci <network interface>con il nome della tua scheda wireless.

airmon-ngè uno script che imposta istantaneamente la tua scheda in modalità monitor. Puoi farlo manualmente o creare uno script personalizzato, ma personalmente preferisco qualcosa di piuttosto semplice.

Come cercare il bersaglio

Per vedere quali reti sono presenti nelle vicinanze, esegui il seguente comando:

sudo airodump-ng <network interface>

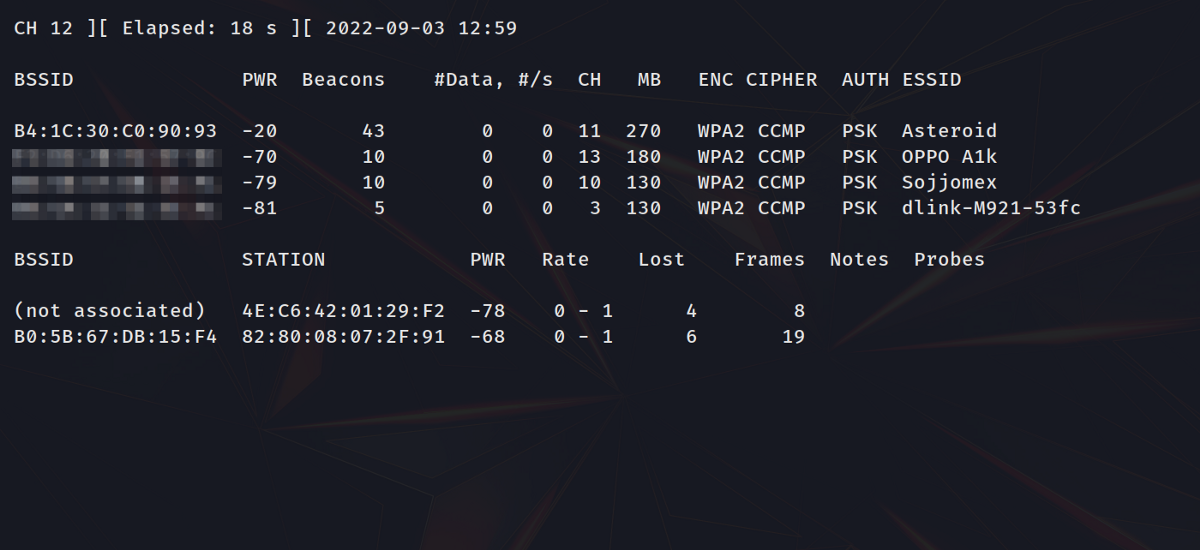

Airdump. Credito: Daniel Iwugo

Airdump. Credito: Daniel Iwugo

airodump-ngè una parte del aircrack-ngSuite che consente a una scheda di rete di visualizzare il traffico wireless circostante.

Come potete vedere, otteniamo molte informazioni. Ma diamo un’occhiata veloce alla colonna ESSID (Extended Service Set Identifier). Nota anche come nome dell’AP (Access Point), questa colonna mostra il nome della rete di destinazione, che nel mio caso sarà “Asteroid”.

Per concentrarti sull’AP di destinazione e ignorare il resto, premi Ctrl+C per annullare la scansione corrente e, questa volta, aggiungi il BSSID della rete con il flag bssid come mostrato di seguito.

sudo airodump-ng <network interface> --bssid <AP>

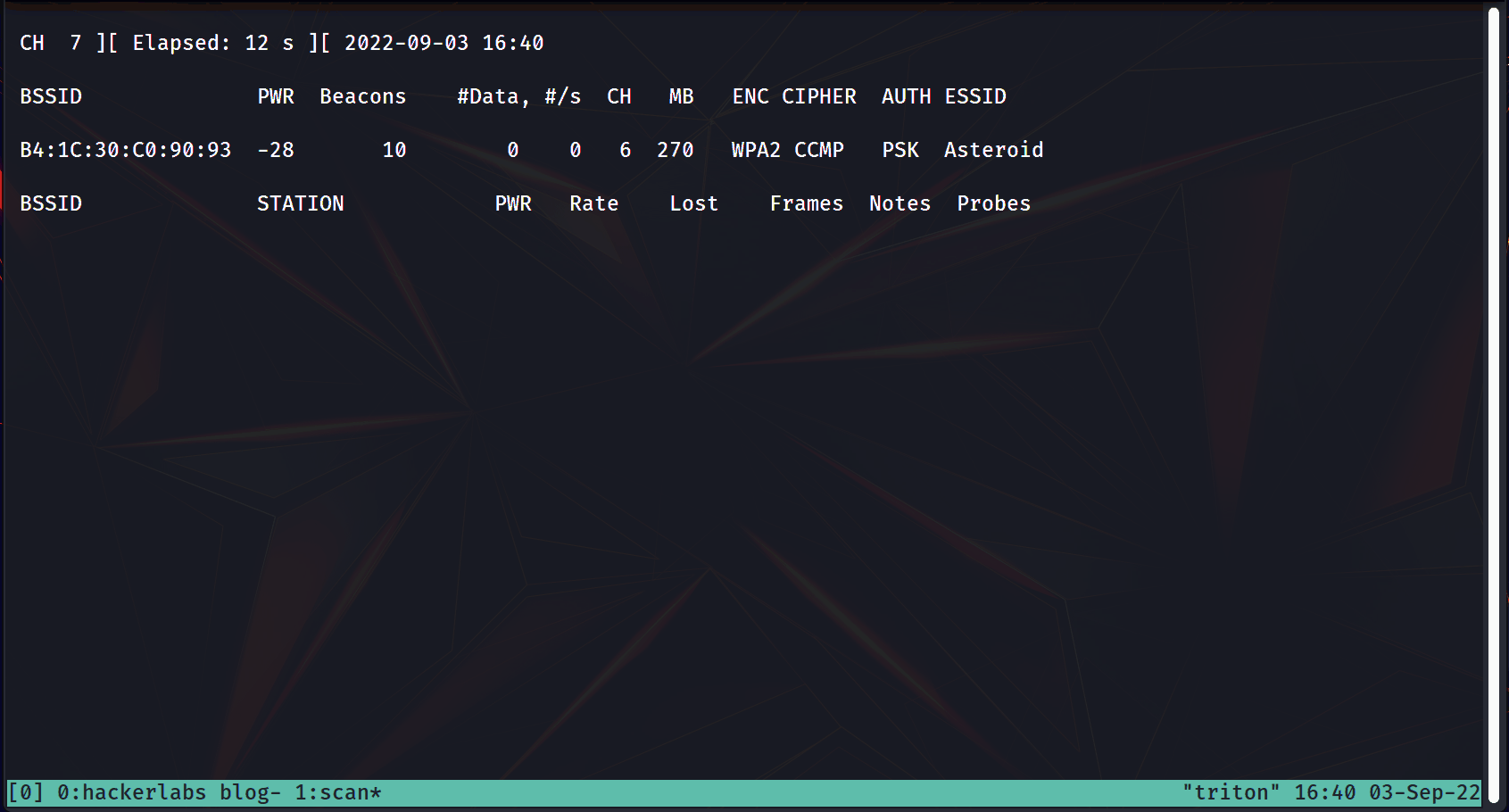

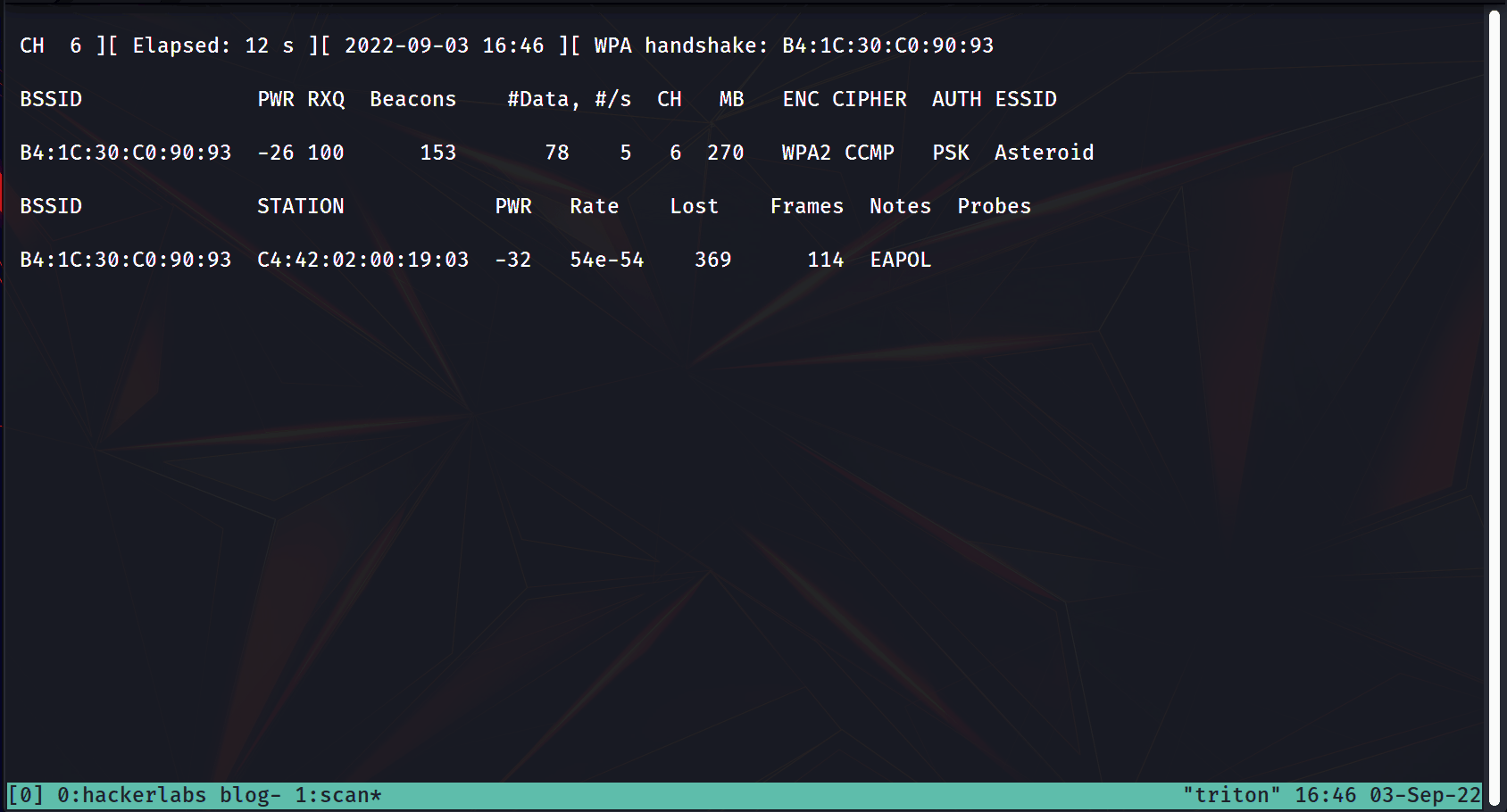

Airodump in azione. Crediti: Daniel Iwugo

Airodump in azione. Crediti: Daniel Iwugo

BSSID è l’acronimo di Basic Service Set Identifier, un nome fantasioso per l’indirizzo MAC del dispositivo. Viene utilizzato per identificare il dispositivo in rete, insieme all’ESSID (nome dell’AP). Tecnicamente, si potrebbe semplicemente usare il flag ESSID, ma AP diversi potrebbero avere lo stesso nome. Tuttavia, non è possibile che due AP abbiano lo stesso BSSID.

Di seguito è riportato un frammento di codice che mostra cosa dovresti digitare per ottenere informazioni sull’AP utilizzando solo l’ESSID.

sudo airodump-ng <network interface> --bssid <AP ESSID>

Nota: se il nome contiene uno spazio, racchiuderlo tra virgolette. Ad esempio, --bssid “Asteroid 1”.

Noterete che ho evidenziato l’indirizzo MAC di un client connesso all’AP nella colonna “Stazione”. Alla sua sinistra è riportato l’indirizzo MAC dell’AP a cui è connesso.

Come catturare i pacchetti di handshake

Il passo successivo è catturare i pacchetti di handshake (ricordate i pacchetti? 👀). I pacchetti di handshake sono i primi quattro pacchetti inviati dall’AP quando un dispositivo autenticato si connette a un AP.

Ciò significa che abbiamo due opzioni:

- Attendi che un dispositivo si connetta all’AP

- Annullare l’autenticazione del dispositivo e quindi lasciarlo connettere all’AP

La seconda sembra molto più divertente, quindi proviamoci.

Una tastiera LED. Credito: Unsplash.com

Una tastiera LED. Credito: Unsplash.com

Come eseguire un attacco DOS

Puoi usare aireplay-ng O mdk4disconnettere i dispositivi dagli AP per un certo periodo di tempo. Questo è chiamato attacco di de-autenticazione o attacco DOS (Denial-Of-Service) wireless.

Ecco il piano di gioco:

- Imposta airodump-ng per catturare i pacchetti e salvarli

- Disattiva l’autenticazione del dispositivo per un po’ di tempo mentre airodump-ng è in esecuzione

- Cattura la stretta di mano

Tutto chiaro? Bene. Andiamo. 👨💻👩💻

Per prima cosa, esegui il comando per catturare e salvare i pacchetti:

sudo airodump-ng -c <channel number> --bssid <AP BSSID> <network interface> -w <path for saved packets file>

Airodump cattura i pacchetti. Crediti: Daniel Iwugo

Airodump cattura i pacchetti. Crediti: Daniel Iwugo

Qui stiamo usando il -cflag per specificare il canale da cercare, il --bssidflag per l’indirizzo MAC dell’AP e il -wflag per specificare il percorso in cui salvare i pacchetti catturati.

Lezione veloce: i canali riducono le possibilità che gli AP interferiscano tra loro. Quando sono in esecuzione airodump-ng, è possibile identificare il numero del canale nella colonna CH.

Mentre è in esecuzione, eseguirai l’attacco di de-autenticazione sul dispositivo ad esso connesso utilizzando il comando:

sudo aireplay-ng -a <BSSID of the AP> --deauth <time> <network interface>

IL -aflag specifica l’indirizzo MAC dell’AP, --deauthspecifica per quanto tempo si desidera che l’attacco venga eseguito in secondi, seguito dalla scheda di rete.

Un attacco di de-autenticazione prevede l’utilizzo della propria scheda di rete per inviare pacchetti che interrompono la comunicazione tra l’AP e il client. Non è un metodo perfetto e a volte il client può riconnettersi, ma solo per un breve periodo.

Se la tua rete Wi-Fi si comporta in modo anomalo e ti sembra di disconnetterti e riconnetterti in modo casuale, potresti essere vittima di un attacco di de-autenticazione.

Nel comando sopra, stai prendendo di mira l’AP ed eseguendo l’attacco. Nota che puoi anche attaccare qualsiasi dispositivo connesso all’AP e dovresti ottenere lo stesso risultato. Tutto quello che devi fare è cambiare il -aflag all’indirizzo MAC di qualsiasi dispositivo connesso.

Mentre l’attacco DOS è in corso, controlla la scansione airodump. Dovresti vedere in alto a destra: WPA handshake: <mac address>Una volta verificato ciò, puoi interrompere l’attacco di replay e il airodump-ngscansione.

Esecuzione dell’attacco di replay per ottenere la stretta di mano. Crediti: Daniel Iwugo

Esecuzione dell’attacco di replay per ottenere la stretta di mano. Crediti: Daniel Iwugo

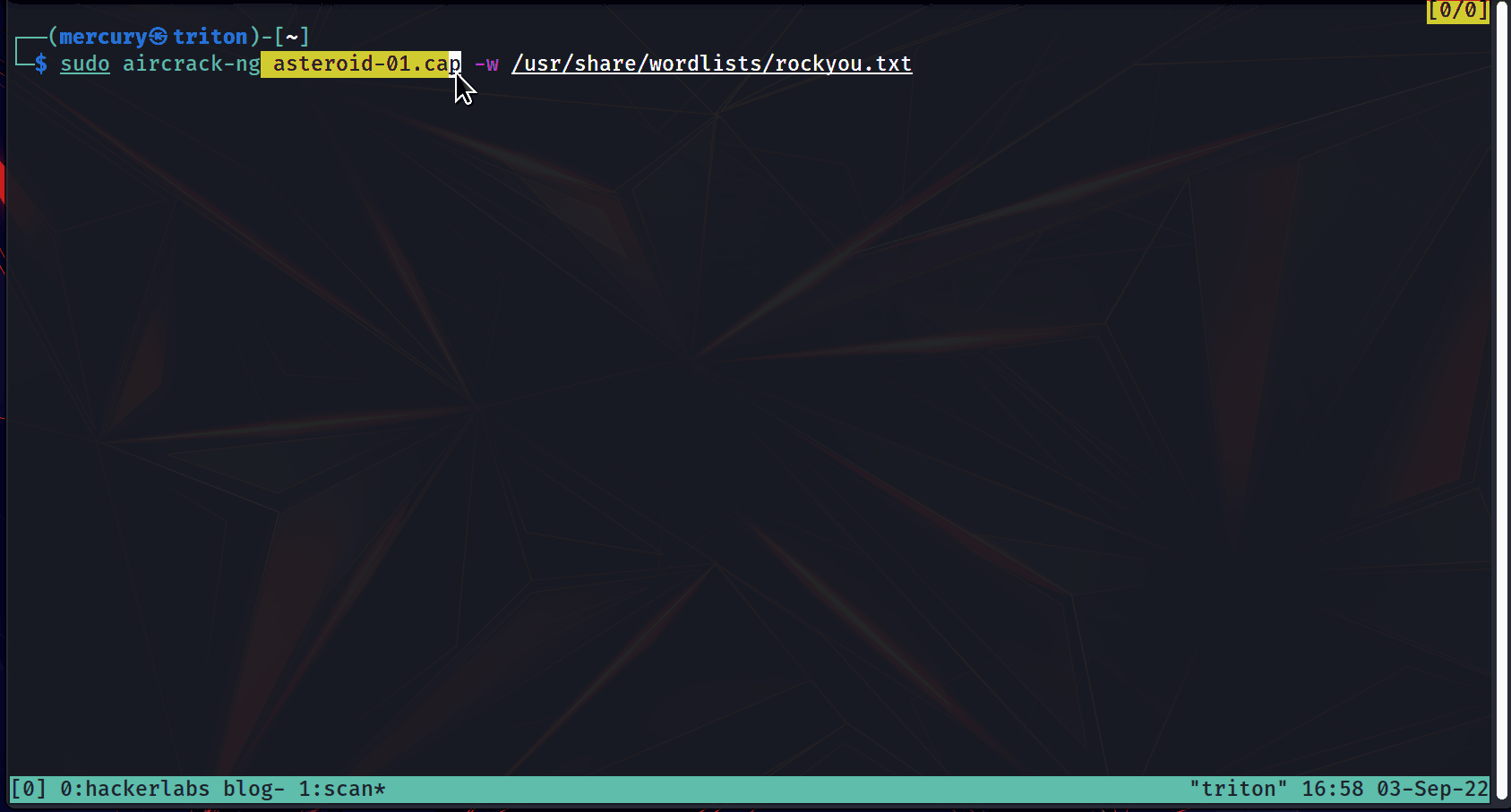

Come ottenere la password (si spera)

Nei passaggi finali, eseguirai una serie di chiavi master Pairwise (PMK) generate sui pacchetti catturati per ottenere la password. Lascia che ti spieghi tutto.

Una PMK è fondamentalmente una combinazione algoritmica di una parola e del nome dell’AP. Il nostro obiettivo è generare PMK in modo continuo utilizzando una wordlist per l’handshake. Se la PMK è valida, la parola utilizzata per generarla è la password . Se la PMK non è valida, passa alla parola successiva nell’elenco.

Userò la lista di parole rockyou che si trova in /usr/share/wordlistsdirectory. Penso che questo si trovi solo in Kali, quindi se hai un sistema operativo diverso, potresti crearne uno manualmente o generarne uno usando crunch.

Se non è già estratto, basta eseguire il comando:

sudo gunzip /usr/share/wordlists/rockyou.txt.gz

Breve lezione di storia: la lista di parole Rockyou è un insieme di password ricavate da una delle più famigerate violazioni di sicurezza informatica che ha colpito un’azienda con lo stesso nome. Contiene circa 14 milioni di password univoche utilizzate in oltre 32 milioni di account e, in quanto tale, è una delle liste di parole più affidabili al mondo.

Ora esegui il comando:

sudo aircrack-ng <captured file with .cap> -w <path to wordlist>

Cracking delle password. Crediti: Mercury

Cracking delle password. Crediti: Mercury

Bene, ragazzi, missione compiuta 😎.

La password era, beh… “password”. Piuttosto deludente dal punto di vista della sicurezza, ma ho impostato questa rete solo per divertimento, ai fini di questo tutorial. In realtà, potrebbero volerci minuti o ore, a seconda della lunghezza e della sicurezza della password.

Per ripulire, basta rimuovere le catture dei file, chiudere i terminali ed eseguire il comando service NetworkManager restartper riportare la scheda di rete in modalità gestita, così da poterti connettere al Wi-Fi.

Mitigazioni contro gli attacchi WiFi

Configurazione base dello spazio di lavoro personale ¦ Credito: Wallpaperflare.com

Configurazione base dello spazio di lavoro personale ¦ Credito: Wallpaperflare.com

Una protezione Wi-Fi di base dovrebbe proteggere da questo tipo di attacco. L’utilizzo di WPA3, un protocollo più recente, è la soluzione migliore contro questo tipo di attacco. Per mitigare gli attacchi di deautenticazione, utilizzare, se possibile, una connessione Ethernet.

Supponendo che questa opzione non sia disponibile, è possibile utilizzare una passphrase complessa (non una password) per ridurre al minimo le possibilità che un aggressore la ottenga. Una passphrase è una stringa di parole utilizzata semplicemente come password. Le passphrase tendono a essere più lunghe delle password, più facili da ricordare e sono una pratica più rara. Pertanto, difficilmente si troveranno negli elenchi di parole.

Ad esempio, “mercury” ha più probabilità di essere trovato in un elenco di parole rispetto a “mercurylovespluto”. Quest’ultima è una passphrase di 15 caratteri e, per quanto semplice, sarebbe difficile per un aggressore trovarla, indovinarla o generarla.

Un’altra soluzione sarebbe quella di disattivare il WPS (Wi-Fi Protected Setup) ed evitare in ogni caso di utilizzare un router che utilizza il protocollo WEP. Non faresti altro che attirare attenzioni indesiderate, poiché è molto più facile violare entrambi i protocolli rispetto al WPA2.

Conclusione

Riassumiamo cosa hai imparato:

- Cambia l’adattatore wireless in modalità monitor usando airmon-ng

- Esegui la scansione dell’AP di destinazione utilizzando airodump-ng e cattura i pacchetti

- Eseguire un attacco DOS sull’AP per ottenere i pacchetti di handshake

- Termina il DOS una volta verificato di aver catturato il pacchetto necessario

- Utilizzare aircrack-ng per generare PMK da eseguire sui pacchetti di handshake

A volte, la password potrebbe non essere presente nell’elenco. In tal caso, esistono molti altri modi per ottenerla, come un attacco Evil Twin o varianti di quanto hai imparato qui. Ti incoraggio anche a mettere in pratica questo e molti altri attacchi che scoprirai, perché questo ti aiuterà a diventare un hacker provetto.

Ricorda che questo è solo a scopo didattico . Eseguilo su altri solo con il loro consenso o sui tuoi dispositivi.

E con questo, siamo giunti alla fine di questo articolo. Spero che vi sia piaciuto. E come dico sempre, buon hacking! 🙃

Risorse

- Un po’ più di spiegazione sulla teoria della stretta di mano

- Maggiori dettagli sui pacchetti

- WPA2 contro WPA3

Fonte: https://www.freecodecamp.org scritto da Daniel Wogo

Grazie ad Anuoluwapo Victor , Chinaza Nwukwa , Holumidey Mercy , Favour Ojo , Georgina Awani e alla mia famiglia per l’ispirazione, il supporto e la conoscenza utilizzati per realizzare questo post. Crediti per la foto di copertina: Lego Gentlemen al lavoro su un router da Wallpaperflare.com